假期最后一天,收到王老师(同学)发现的一款安卓木马,最后发现该木马实则在去年年底就已爆发过一次。不过伪装手法有趣,值得学习。

木马分析

木马主要来源:酷安

不法分子将木马与各式各样的软件捆绑一起,比如目前我看到的几种(绿色守护/APP Setting/Root_Explorer_v4.0.5)

木马样本:timesync.apk

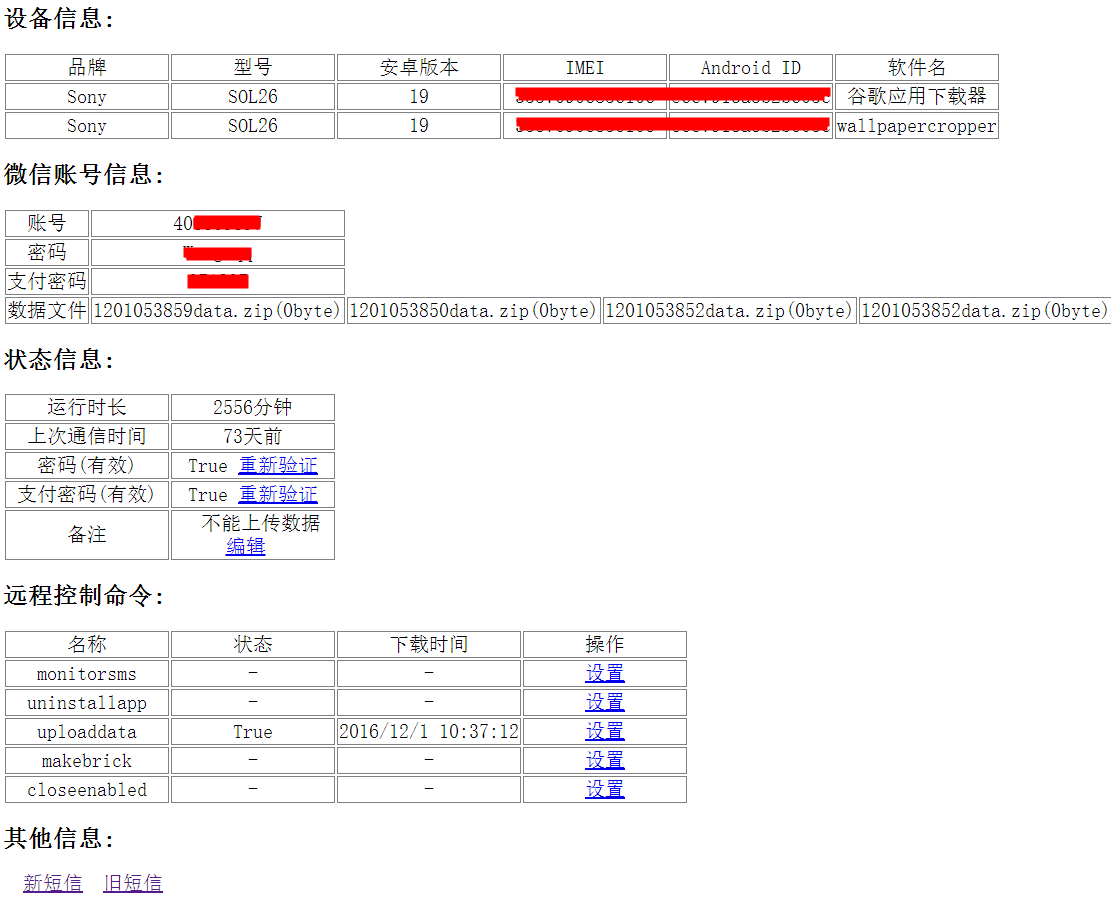

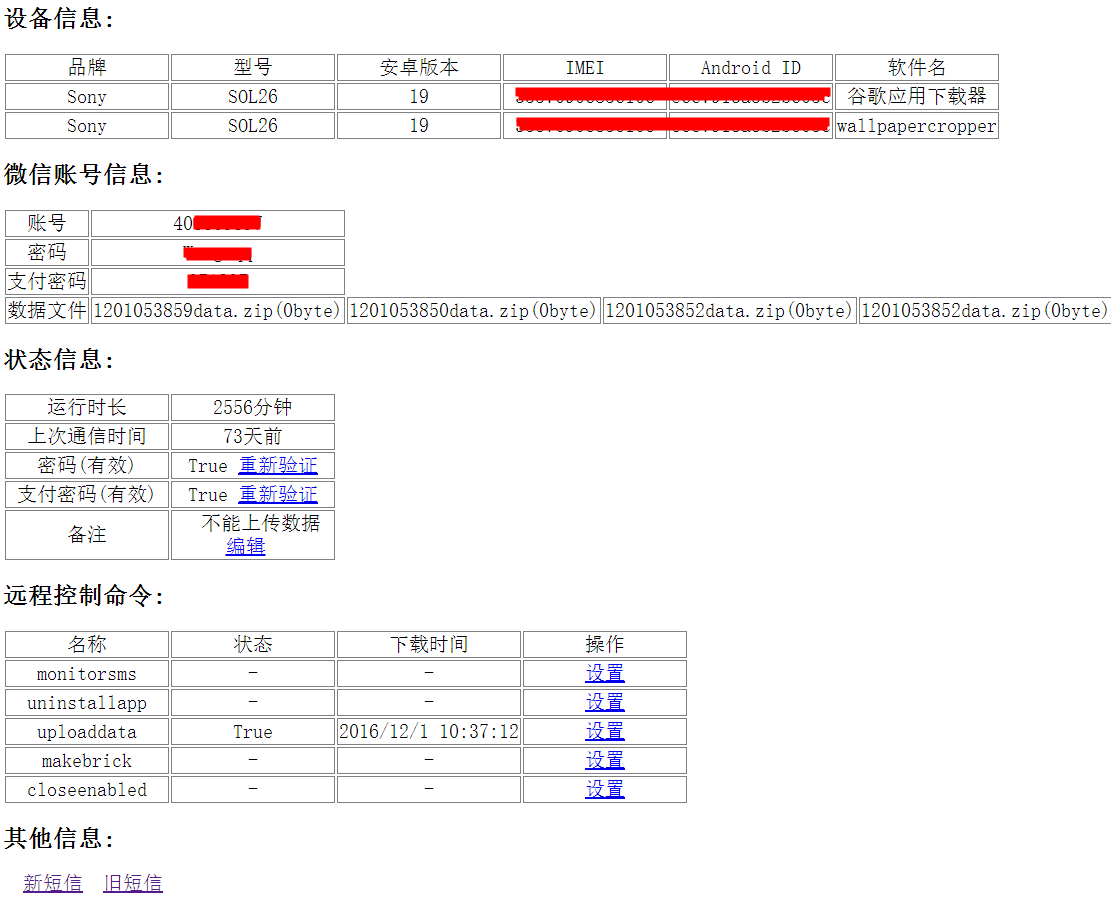

其他伪装或者捆绑名称:一键卸载大师/wallpapercropper/谷歌应用下载器/软件一键移动到SD卡

为了简单说明该木马用途,这里借用下猎豹移动安全实验室的分析结果:

该微信盗号木马暗藏于鱼龙混杂的各类第三方定制ROM和APP中,伪装为安卓系统服务模块,通过弹出伪造的微信登录和支付的钓鱼界面,获得用户的登录密码以及支付密码后,再通过监控用户短信等手段,远程窃取微信支付绑定的银行卡余额。

经过分析该木马主要功能为如下:

上报用户短信,劫持微信钓鱼获取密码and支付密码,上传微信数据,卸载微信,摧毁系统

具体功能可以看看我截的控制端的图:

继续阅读 对一款针对微信的木马进行的xjb分析

APK反编译笔记(一)[基础工具]

0x00 前言

最近看了看安卓逆向,反编译的文章,简单的记录一下笔记。

当然作为一个开发者,学习反编译也是必不可少的技能,从他人代码中学习知识也是一种提升。

对于白帽子,测试人员,逆向,反编译则可以从茫茫无序的代码中获得自己想要的信息。

0x01 相关工具

(测试环境:win8)

- dex2jar —–将apk反编译成java源码(classes.dex转化成jar文件)

- jd-gui —–查看APK中classes.dex转化成出的jar文件,即源码文件

当然还有很多其他工具,比如apktool,Androidfby,这里暂做dex2jar和jd-gui的介绍

继续阅读 APK反编译笔记(一)[基础工具]

0x01 基本介绍

[1]本地拒绝服务漏洞基本介绍

1) 漏洞位置:

处理getIntent()的intent附带的数据

2) 漏洞触发前提条件:

getIntent()的intent附带空数据、异常或畸形数据;

处理getXXXExtra()获取的数据时没有进行异常捕获;

3) 漏洞原理:

Android系统中提供了Intent机制来协助应用间的交互与通讯,其负责对应用中一次操作的动作、动作涉及数据、附加数据进行描述,系统则根据此Intent的描述,负责找到对应的组件,将Intent传递给调用的组件,并完成组件的调用。调用的组件在处理Intent附加数据的时候,没有进行异常捕获,因此当处理空数据、异常或者畸形数据时,导致应用崩溃。

继续阅读 利用Drozer进行app本地拒绝服务漏洞测试